OpenWrt: Gast-WLAN einrichten

Möchtet ihr euren Gästen über euren WLAN-Router Zugang zum Internet ermöglichen, bietet es sich an einen sogenannten Gast-WLAN-Zugang für euren Router einzurichten. Im Grunde handelt es sich dabei um ein separates Netzwerk, dass logisch getrennt von eurem Heimnetzwerk ist. Eure Gäste haben somit keinen Zugriff auf die mit eurem Heimnetzwerk verbundenen Geräte. Für das Gast-WLAN-Netzwerk könnt ihr dann z.B. unabhängig den Einstellungen eures Heimnetzwerks striktere Firewall-Regeln anwenden. Bspw. wäre es denkbar, dass über das Gast-Netzwerk nur Verbindungen ins Internet über die Standardports 80 (HTTP) sowie 443 (HTTPS) erfolgen können.

Wie ihr mit OpenWrt ein solches Gast-WLAN-Netzwerk einrichtet, zeige ich euch in diesem Beitrag. Generell kann die Einrichtung auf Konsolenebene durch Bearbeiten der entsprechenden Konfigurationsdateien erfolgen, oder wie im Folgenden per LuCI.

Überblick - durchzuführende Schritte

Folgende Schritte sind für das Einrichten eines Gast-WLAN-Netzwerks nötig:

- neues "Gast"-Netzwerkinterface einrichten

- Firewall-Zone "Gast" inkl. Firewall-Regeln einrichten

- neuen "Gast"-WLAN-Zugangspunkt einrichten

"Gast"-Netzwerkinterface einrichten

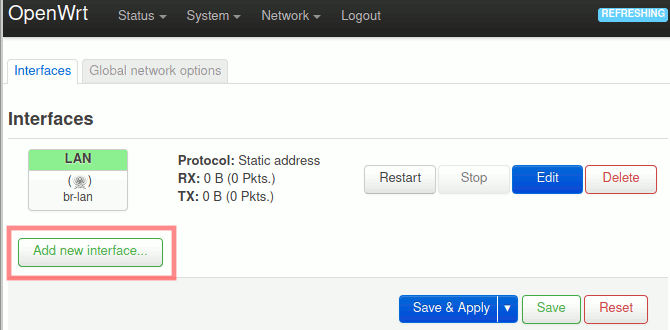

Der erste Schritt wird das Anlegen eines neuen Netzwerkinterfaces für das Gast-Netzwerk sein. Dazu wählt im Menü von LuCI Network - Interfaces. Klickt anschließend auf Add new interface.

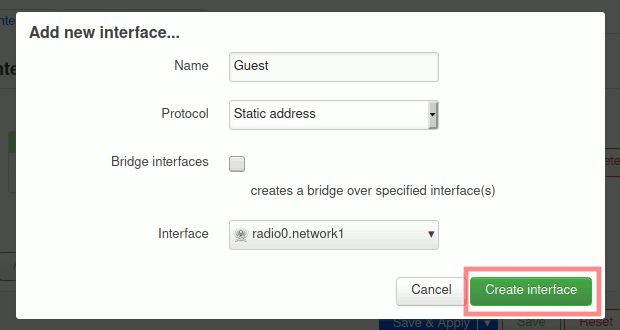

In dem sich öffnenden Dialog vergebt ihr einen Namen für euer Gast-Netzwerk. Ich habe z.B. den Namen "Guest" gewählt. Des Weiteren wählt als Protokoll Static address und das zu verwendende Netzwerkinterface aus. Habt ihr die entsprechenden Einstellungen vorgenommen, erstellt das Interface mit einem Klick auf Create interface.

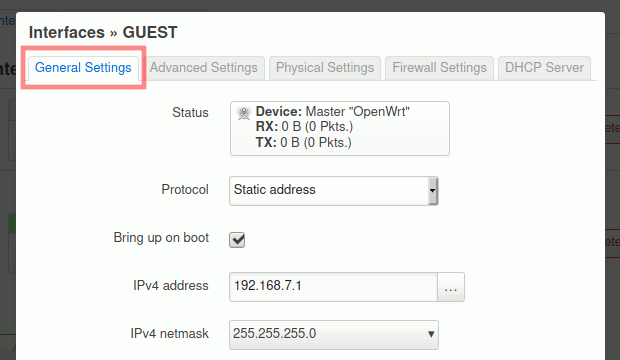

Im nächsten Dialog im Tab General Settings legen wir die Netzwerkadresse sowie Subnetzmaske fest. In meinem Fall deckt das Gast-Netzwerk den IP-Adressraum 192.168.7.1/24 ab.

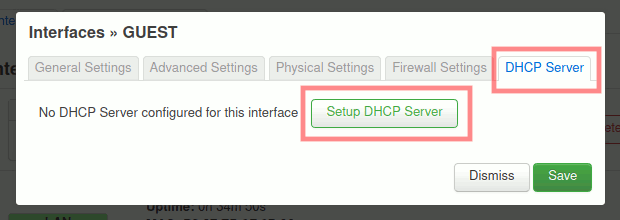

Wechselt als nächstes zum DHCP-Tab und klickt auf Setup DHCP Server.

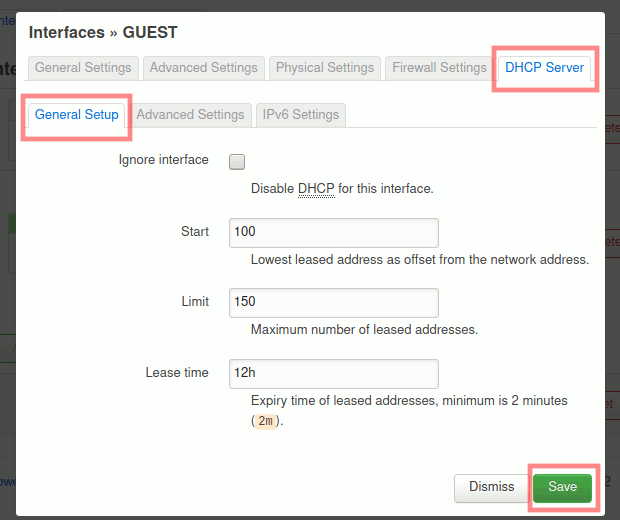

Wenn ihr wollt, könnt ihr jetzt noch die DHCP-Einstellungen anpassen, oder es beim Standard belassen. Abschließend speichert die vorgenommenen Einstellungen für das Interface via Save.

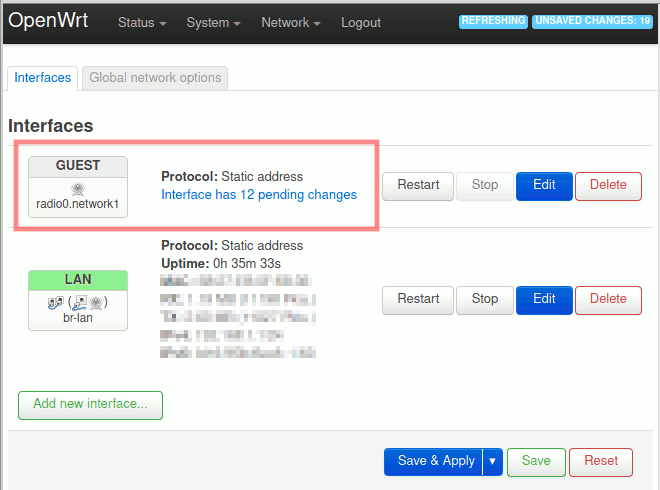

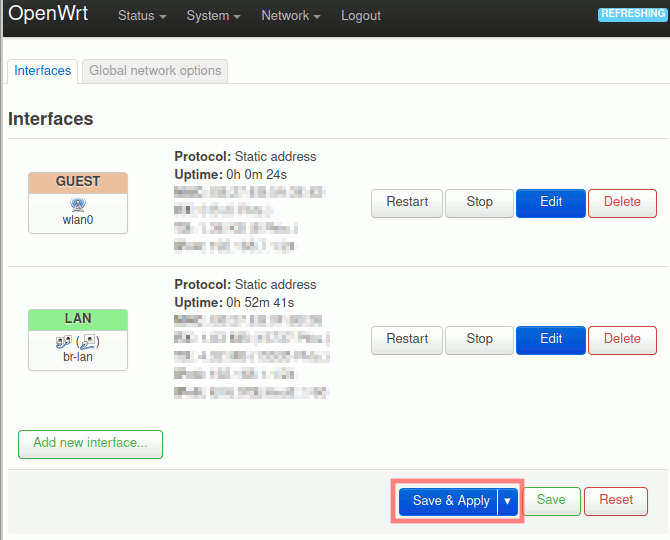

In der Interface-Übersicht sollte nun das "Gast"-Interface hinterlegt sein.

Firewall für Gast-Netzwerk einrichten

Mit der wichtigste Teil ist die korrekte Konfiguration der Firewall für das neue Gast-Netzwerk. Wählt im Luci-Menü Network - Firewall. Zum Hinzufügen einer neuen Firewall-Zone klickt im Bereich "Zones" auf Add.

Im sich daraufhin öffnenden Dialog nehmt im Tab Generall Settings die Einstellungen wie folgt vor:

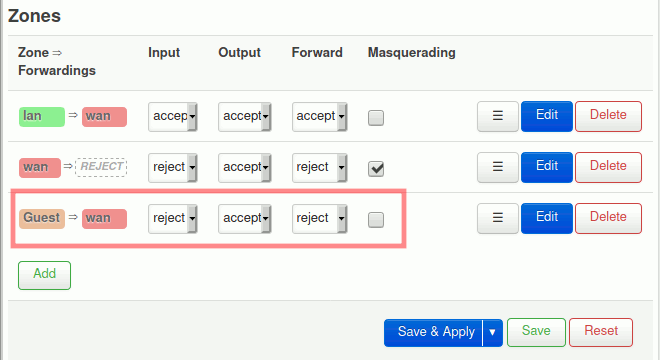

Legt die Zone schließlich durch Klick auf Save an. In der Zonen-Übersicht, sollte nun eure "Gast"-Firewall-Zone wie folgt aufgelistet sein:

Ohne zu sehr ins Detail zu gehen: Netzwerkanfragen aus der der "Gast"-Firewall-Zone werden standardmäßig zur "wan"-Firewall-Zone weitergeleitet. Anfragen aus der "Gast"-Firewall-Zone zum Router selbst (INPUT), sind standardmäßig nicht erlaubt (reject). Anfragen vom Router selbst über die "Gast"-Firewall-Zone (OUTPUT) sind erlaubt (accept). Die Einstellung FORWARD ist auf reject gestellt, aber hat im konkreten Fall keinerlei Bedeutung, da die "Gast"-Firewall-Zone nur das "Gast"-Interface umfasst.

Durch die bisher getätigten Firewall-Anpassungen sollte nun auch innerhalb der Interface-Einstellungen erkennbar sein, dass für das "Gast"-Netzwerkinterface die "Gast"-Firewall-Zone greift. Zur Sicherheit schaut einfach unter Network - Interfaces - Edit [Gast-Interface] - Firewall-Tab.

Optional: strikte Firewall-Regeln einrichten

Optional können wir nun noch Firewall-Regeln für das "Gast"-Netzwerk einrichten, um feingranular festzulegen, welche Art von Verbindungen Gäste über das "Gast"-Netzwerk herstellen können.

Firewall-Regeln lassen sich unter Network - Firewall - TrafficRules-Tab verwalten. Hier sind bereits nach der Installation von OpenWrt einige Regeln hinterlegt.

Um eine neue Regel hinzufügen klickt am Ende der Liste auf Add.

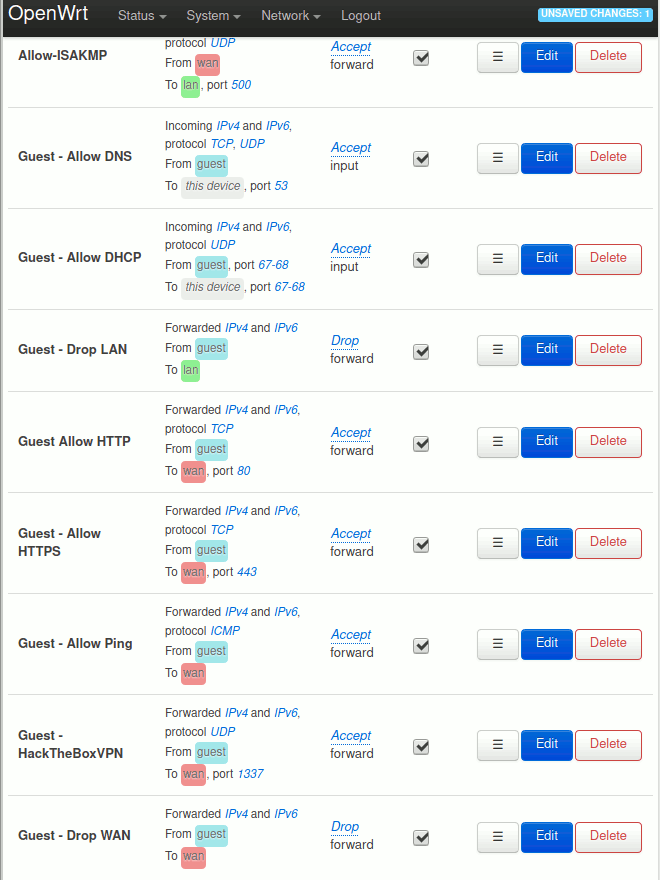

In meinem Fall ist es so, dass ich standardmäßig erst einmal eine Regel erstellt habe, die jegliche Anfragen bzw. Verbindungen aus dem "Gast"-Interface ins "wan"-Interface verbietet. Im Prinzip hätte man wohl auch bei Einrichtung der "Gast"-Firewall-Zone das standardmäßige "Forwarding" zur "wan"-Firewall-Zone weglassen können. Das sollte den gleichen Effekt haben, aber da bin ich mir nicht zu 100% sicher. Müsste ich tatsächlich noch mal verifizieren.

Zudem gibt es noch eine Regel, die jegliche Verbindungen aus dem "Gast"-Netzwerk ins Heimnetzwerk unterbindet. Eigentlich sollte diese aber gar nicht nötig sein, da wir zuvor kein "Forwarding" von der "Gast"-Firewall-Zone zur "lan"-Firewall-Zone hinterlegt hatten.

Per Whitelisting habe ich anschließend einzelne Regeln hinzugefügt, die z.B. die Ping-, DNS- und DHCP-Funktionalität gewährleisten. Zusätzlich erlaube ich über das "Gast"-Netzwerk Verbindungen über die Ports 80 und 443 für den Aufruf von Webseiten herzustellen. Ihr könnt noch weitere Whitelisting-Ausnahmen hinzufügen. Bspw. ist es Benutzern meines "Gast"-Netwerks gestattet eine UDP-Verbindung über den Port 1337 herzustellen. Im konkreten Fall dient dies dazu, Verbindungen per VPN zum HackTheBox-Netwerk zu ermöglichen.

"Gast"-WLAN-Zugangspunkt einrichten

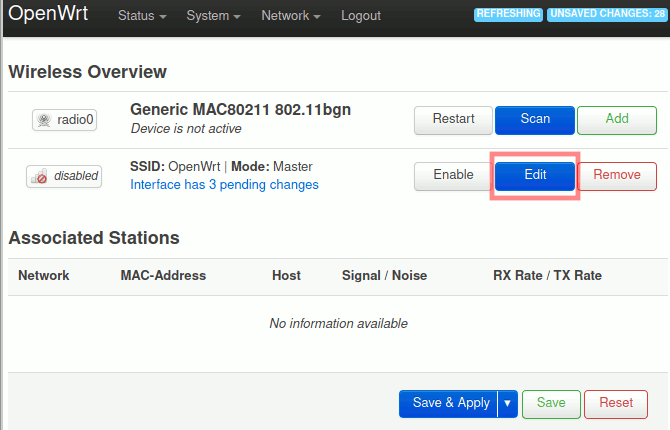

Zuguterletzt müssen wir noch einen neuen WLAN-Zugangspunkt für unser Gast-Netzwerk anlegen. Dazu wählt im Menü Network - Wireless. OpenWrt hat nach unseren bisherigen Anpassungen bereits einen neuen Zugangspunkt namens "OpenWrt" erstellt. Um diesen nun anzupassen, klickt auf Edit.

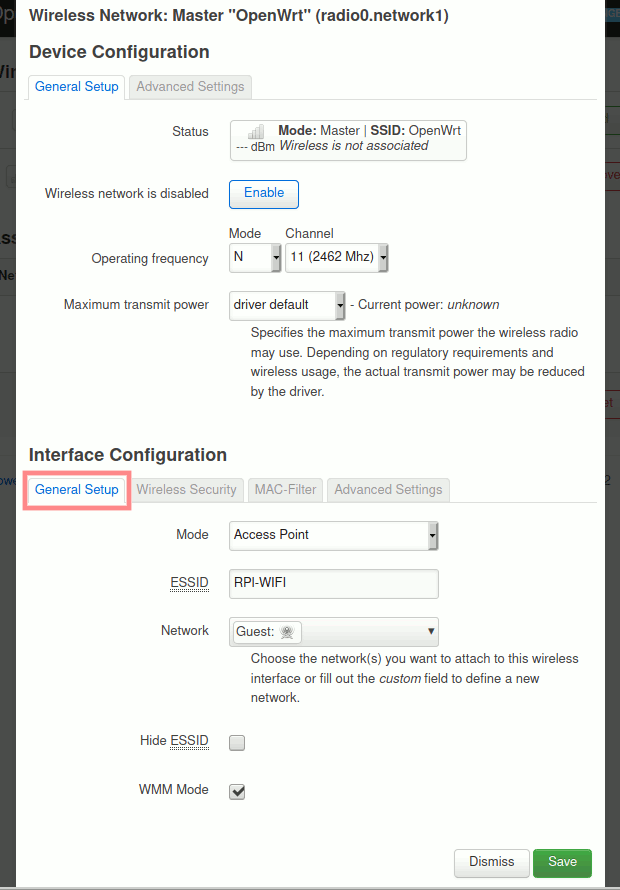

Im Bereich Interface Configuration im Tab General Setup könnt ihr den Namen (ESSID) des WLAN-Zugangspunkts vergeben. Als Netzwerk wählt ihr das "Gast"-Netzwerk aus.

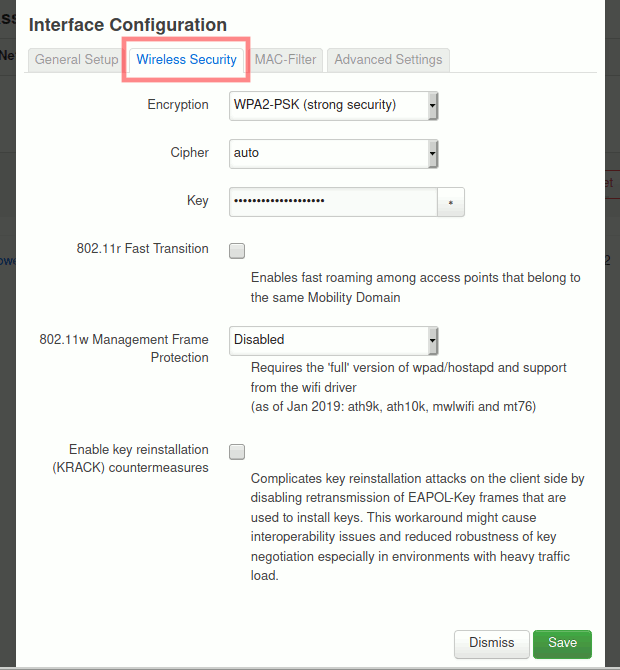

Im Tab Wireless Security wählt ihr eine sichere Verschlüsselungsmethode sowie ein sicheres WLAN-Passwort.

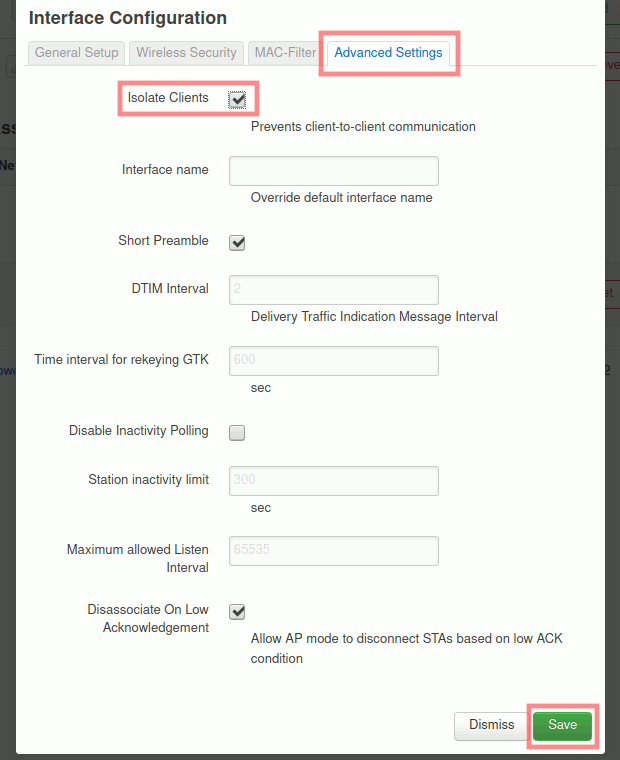

Im Tab Advanced Settings aktiviert nun noch die Einstellung Isolate Clients. Dadurch ist sichergestellt, dass die Clients des Gast-Netzwerks nicht untereinander kommunizieren können.

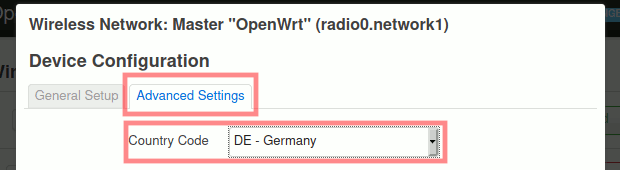

Im Bereich Device Configuration solltet ihr im Tab Advanced Settings sicherstellen, dass als Ländercode "DE" ausgewählt ist.

Abschließend könnt ihr die Änderungen per Klick auf Save speichern.

Nachdem nun alle Änderungen vorgenommen wurden, übernehmt nun alle Anpassungen final per Klick auf Save & Apply. Das Gast-Netzwerk und der Zugriff darauf per separaten Gast-WLAN ist nun erfolgreich eingerichtet und eure Gäste können über diesen isolierten Zugang ins Internet.

Fazit

Einen separates Gast-Netzwerk mit eigenständigem Gast-WLAN-Zugangspunkt zu erstellen, ist mit OpenWrt schnell und einfach umzusetzen. Eure Heimnetzwerkgeräte sind so von euren Gästen "geschützt". Bspw. kann Malware, die sich ggf. unbemerkt auf einem Gerät eures Gastes befindet und sich übers lokale Netzwerk ausbreitet, nicht einfach so auf eure Heimnetzwerkgeräte übergreifen.

Generell kann ein solch isoliertes Netzwerk nicht nur für "Gäste" sinnvoll sein. Falls ihr sogenannte "Smart"-Geräte im Haus habt, die ihr von euren sensiblen Heimnetzwerkgeräten getrennt haben möchtet, dann packt sie einfach in ein eigenes Netzwerk.